التصيد هي طريقة شائعة جدًا لسرقة البيانات من مستخدمي الإنترنت ، لأنها لا تتطلب تكاليف مالية كبيرة وهي أداة عالمية - اجتماعية أكثر منها تقنية. بفضل هذا ، يمكن للمحتال أو مجموعة من الأفراد المتشابهين التكيف بسرعة مع طريقة جديدة للعمل. يعرف المحتالون في الوقت الحاضر أيضًا الكثير ويعملون باستمرار على تحسين مهاراتهم.

أنا متأكد من أن معظمكم قد سمعوا وواجهوا تصيدًا احتياليًا ، لكن في كثير من الحالات مررت به دون أن تدرك ماهيته ومدى خطورته. سأحاول اليوم توسيع نطاق معرفتك ، وسأخبرك بمدى خطورة التصيد الاحتيالي وكيفية التعرف عليه وكيفية حماية نفسك منه.

ما هو التصيد؟

أبسط تعريف للتصيد الاحتيالي هو أنه طريقة احتيال يطلب فيها المجرمون ، الذين يتظاهرون بأنهم ممثلين لمؤسسات موثوقة ، بيانات سرية ، في أغلب الأحيان - كلمات مرور لإدخال الخدمات المصرفية الإلكترونية ، وشبكات الشركة الداخلية ، بالإضافة إلى أرقام بطاقات الدفع والبريد الإلكتروني العناوين

لهذا ، يستخدم المهاجمون برامج ضارة ويحاولون استخدام الهندسة الاجتماعية لإجبار الضحايا على اتخاذ إجراءات معينة تساعدهم في الحصول على النتيجة المرجوة. الهجمات التي تستهدف المستخدمين العاديين بسيطة نسبيًا ، لكن مجرمي الإنترنت يستخدمون بشكل متزايد تقنيات تصيد أكثر تعقيدًا تتطلب جمع معلومات حول الضحايا لتهدئتهم للعب وفقًا لقواعدهم.

كيف يعمل التصيد؟

التصيد الاحتيالي ، الذي نتعامل معه عادةً ، يتكون من إرسال رسائل بريد إلكتروني أو رسائل نصية قصيرة معدة خصيصًا للضحايا المحتملين. تحتوي على روابط لمواقع ويب ضارة حيث يُطلب من مستخدمي الإنترنت تقديم معلومات حساسة ، والتي عادة ما تكون تسجيل دخول وكلمة مرور لموقع ويب مصرفي إلكتروني. من خلال القيام بذلك ، فإنك تسمح للمحتالين بسرقة الأموال من حساباتك. إن جعل الضحية تقوم بذلك هو التحدي الأكبر ، لذلك يبتكر مجرمو الإنترنت باستمرار مخططات جديدة لتنفيذ خططهم. في الآونة الأخيرة ، الطريقة الأكثر شيوعًا للتصيد الاحتيالي هي المدفوعات الصغيرة.

في الرسائل الخبيثة ، يمكنك "معرفة" حزمة الخدمات المعلقة ، أو المزاد المحظور على موقع العرض ، أو التناقض في مبلغ الفاتورة ، أو المتأخرات مع مفتشية الضرائب أو مع مورد الطاقة ، مما سيكون له عواقب غير سارة لك. يمكن تحويل الأموال غير الكافية من خلال موقع الدفع السريع المرتبط بالرسالة. ومع ذلك ، فإنه يعيد التوجيه إلى موقع يبدو مشابهًا بشكل مخادع للمواقع الشهيرة مثل PayPal أو DotPay. وتذهب البيانات المدخلة عليها إلى المجرمين مما يسمح لهم بالدخول إلى حساب الضحية في خدمة المعاملات وتحويل الأموال إلى حساباتهم الخاصة.

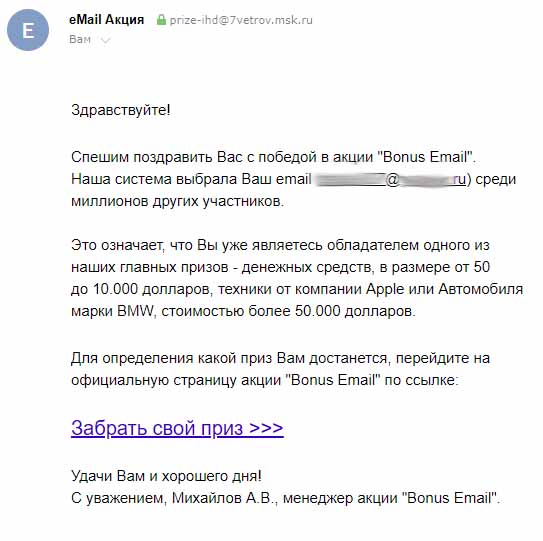

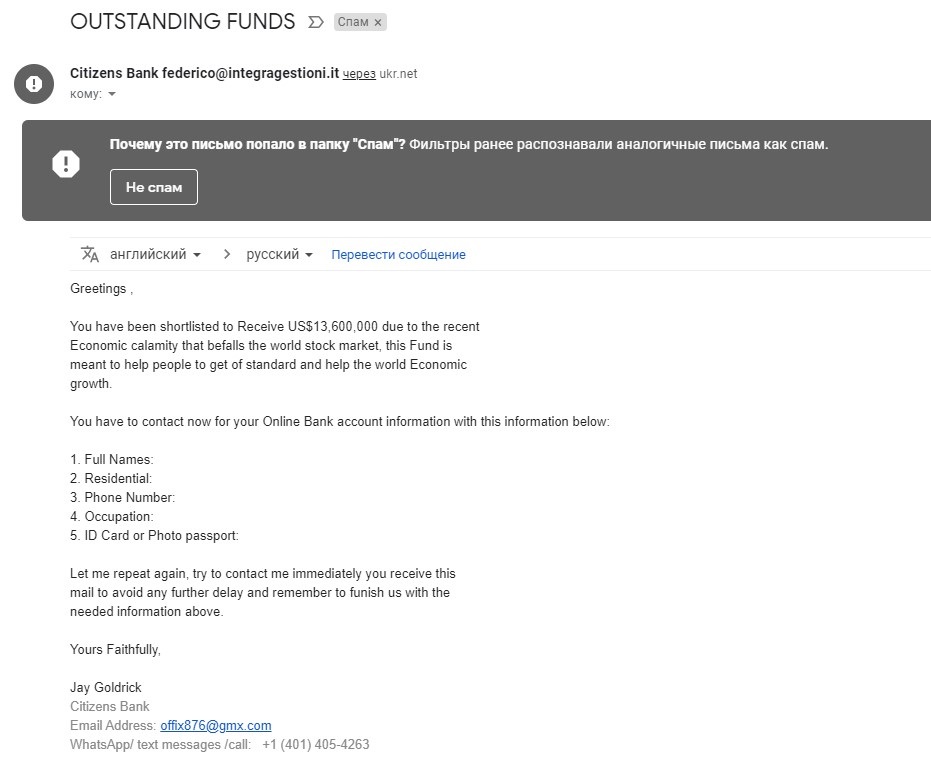

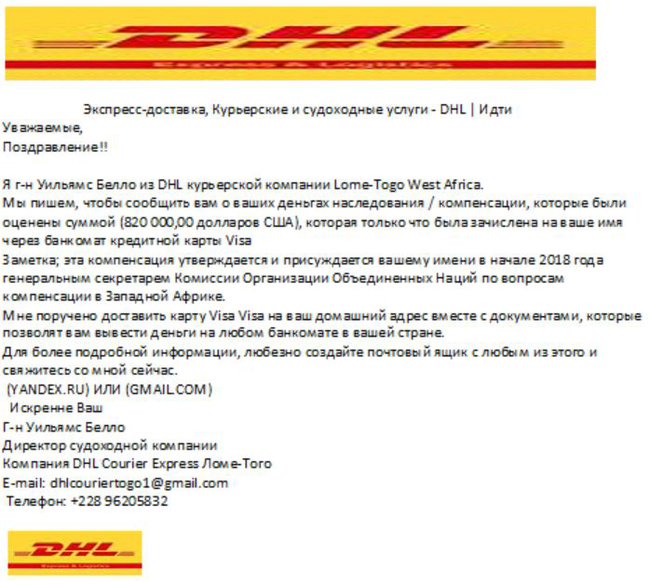

كما ترى ، هذه الآلية بسيطة للغاية ، لكن أكبر مشكلة للمحتال هي جعل الضحية توفر البيانات ، لذلك نحن نتعامل باستمرار مع حملات تصيد جديدة. لا يهدد مجرمو الإنترنت دائمًا بعواقب غير سارة. من الطرق الشائعة أيضًا نشر الوعي من خلال الإعلانات الموضوعة على مواقع الويب والشبكات الاجتماعية بجوائز مغرية ، مع إمكانية جني الكثير من المال بسرعة أو حتى الحصول على ميراث من بعض الملياردير الكيني أو الأمريكي أو الاسكتلندي (اختر بلدك) المتوفى الآن من هو قريبك البعيد. في الحالة الأخيرة ، غالبًا ما تُستخدم صور الشخصيات الشهيرة (بالطبع ، دون موافقتهم) لإقناعهم بصحة عملية الاحتيال.

ومع ذلك ، فإن التصيد ليس سرقة البيانات الشخصية لمستخدمي الإنترنت العاديين فقط. بهذه الطريقة ، يحاول المحتالون بشكل متزايد إقناع موظفي الشركة بتزويدهم بتسجيل الدخول وكلمة المرور للشبكة الداخلية للشركة أو لتثبيت برامج ضارة. سوف يمنحهم الوصول المفتوح إلى قاعدة بيانات الشركة أو المنظمة ويؤدي إلى سرقة المعلومات المختلفة.

اقرأ أيضا: 5 نصائح بسيطة: كيفية إنشاء وإدارة كلمات المرور

غالبًا ما يتم استخدام التصيد المستهدف المذكور أعلاه لأغراض محددة. تتمثل هذه الطريقة في حقيقة أن المجرمين يختارون شخصًا معينًا من موظفي الشركة ويركزون عليه اهتمامهم ، مما يجبره على اللعب في مجاله. يقع المحاسبون والأمناء والموظفون الذين يمكنهم الوصول إلى قاعدة البيانات في منطقة مخاطر خاصة. يقضي المجرمون شهورًا في جمع المعلومات حول هذا الشخص واستخدامها لجعل عملية الاحتيال تبدو معقولة قدر الإمكان. في بعض الأحيان ، يتظاهر المحتالون بأنهم مشرفون أو موظفو دعم ، مما يجبر المستخدم على تثبيت برامج ضارة على أجهزة الكمبيوتر الخاصة بهم. يصعب فك تشفير هذا النوع من التصيد الاحتيالي لأنه شخصي ، مما يجعل بالتأكيد العثور على المهاجمين أكثر صعوبة.

اقرأ أيضا: إدوارد سنودن: من هو وماذا يُعرف عنه؟

المزيد والمزيد من المنظمات تواجه هذه المشكلة. أفضل طريقة لتقليل مثل هذا التهديد هو تدريب الموظفين وإبلاغهم حتى لا يصبحوا ضحايا للمجرمين المحنكين. حاليًا ، تعد هذه أفضل طريقة للحماية من التصيد الاحتيالي ، حيث يمكن لبرامج مكافحة الفيروسات أحيانًا اكتشاف مرفق ضار في رسالة بريد إلكتروني أو حظر موقع ويب مزيف ، لكنها لا تفعل ذلك في جميع الحالات. الفطرة السليمة ومبدأ الثقة المحدودة هما أفضل سلاح في مكافحة الاحتيال.

كيف تتعرف على رسائل التصيد؟

ليس من السهل دائمًا التنبؤ بأفعال المحتالين ، ولكن إذا لم نسمح لأنفسنا بالاندفاع والتعامل بهدوء مع كل رسالة مشبوهة وخاصةً ، والتحقق من عناصرها المتعددة ، فعندئذٍ لدينا فرصة جيدة لعدم الوقوع ضحية للتصيد الاحتيالي. فيما يلي بعض الأمثلة على الرسائل الضارة. سوف يسردون العناصر الرئيسية لهجمات التصيد التي يجب أن تساعدك على التعرف عليها.

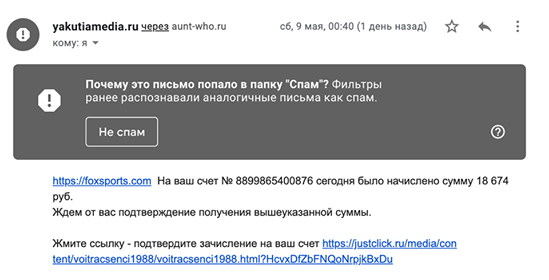

انتبه لمرسل الرسالة

في معظم الحالات ، لا يبذل المحتالون أي جهد لإخفاء العنوان الذي تأتي منه الرسائل الخبيثة ، أو ينتحلون بشكل أخرق صفة مقدم خدمة موثوق به. يوضح المثال المعطى بوضوح أن الحقل "من" لا يحتوي على عنوان من مجال البنك ، كما يدعي مجرمو الإنترنت. بدلاً من ذلك ، يمكنك العثور على النطاق * .com.ua أو * .org.ua بدلاً من * .ua ، الذي تستخدمه المؤسسات المالية العاملة في أوكرانيا. أحيانًا يكون المحتالون أكثر ذكاءً ويستخدمون عناوين تشبه الخدمات التي ينتحلونها ، لكنها تختلف عن الأصل في تفاصيل صغيرة ، مثل محتوى الرسالة أو التعليقات التوضيحية لهم.

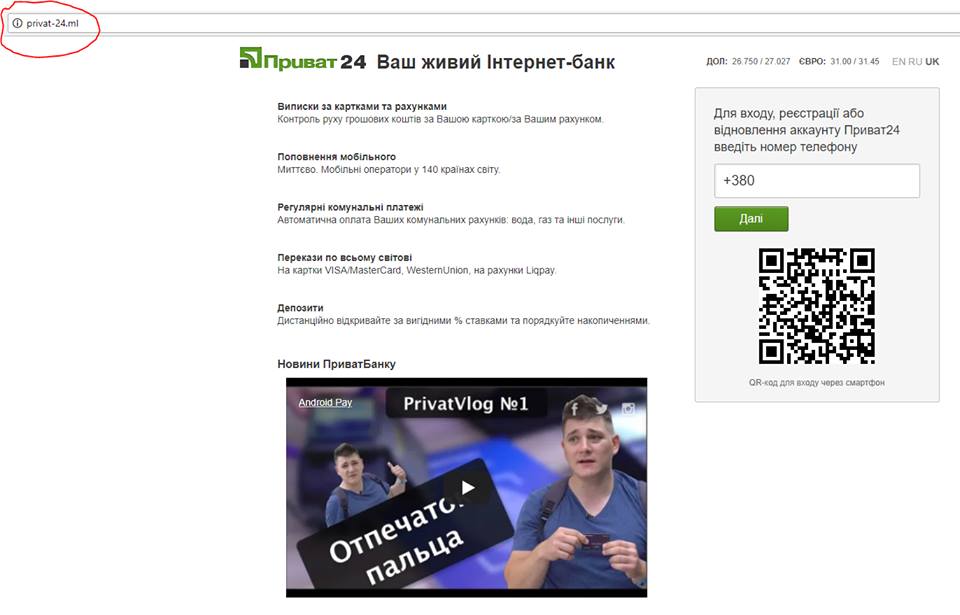

تحقق من عنوان الصفحة المرتبطة

يجب إيلاء اهتمام خاص في رسائل البريد الإلكتروني لعناوين الصفحات التي تشير إليها. على عكس المظاهر ، لا يتعين عليك النقر عليها لترى إلى أين تأخذك. ما عليك سوى التمرير فوق الرابط وانتظر المتصفح أو برنامج البريد الإلكتروني الخاص بك لعرض عنوان URL المخفي أسفل النص. يجب إيلاء اهتمام خاص للمواقع التي لا تتعلق بالخدمة المقدمة.

خذ وقتك

التسرع ليس مساعدًا جيدًا أبدًا. الأمر نفسه ينطبق على تحليل الرسائل المستلمة التي تأتي إلى بريدنا. يحاول المجرمون في كثير من الأحيان تسريع الضحايا المحتملين ، وبطبيعة الحال ، من أجل إثارة خطأ. إنهم يبذلون قصارى جهدهم للحد من الإطار الزمني للعرض الترويجي أو السحب عندما تتلقى جائزتك أو مكافأتك النقدية.

في بعض الحالات ، يهدد المحتالون بحظر الحساب في أي خدمة. لا تنخدع بهذا وتحقق دائمًا من الرسائل المشبوهة جيدًا. تذكر أنه لا يمكن العثور على الجبن المجاني إلا في مصيدة فئران. بالإضافة إلى ذلك ، من غير المرجح أن يقوم منظمو اليانصيب والعروض الترويجية بحظر حسابك. إنهم بحاجة إلى مشتركين ومعجبين من أجل عروض ترويجية أخرى مثل هذه.

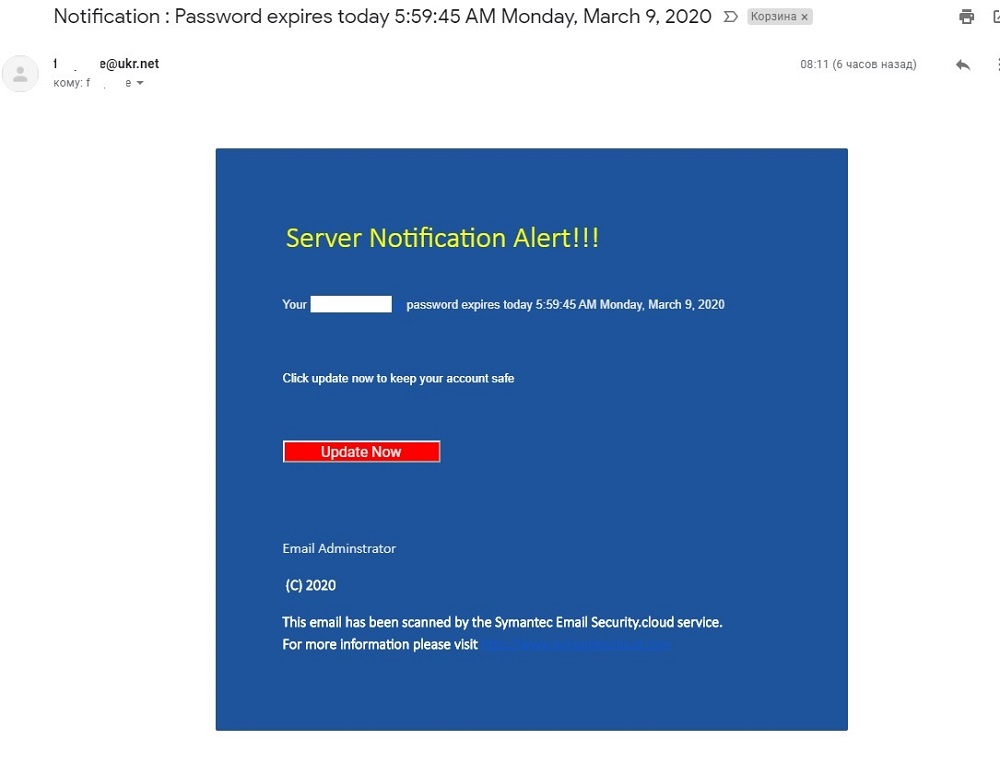

يعتبر طلب البيانات السرية دائمًا عملية احتيال

المبدأ الأساسي للأمن في الاتصالات الإلكترونية لمقدمي الخدمة وعملائهم هو عدم إرسال بيانات سرية في المراسلات. إذا طُلب منك إدخال معلومات تسجيل دخول وكلمة مرور لخدمة ما لأن حسابك مقفل أو شيء مشابه ، فيمكنك التأكد من أن الرسالة قد تم إرسالها من قبل المجرمين. ومع ذلك ، إذا كانت لديك أي شكوك ، فيرجى الاتصال بمزود الخدمة الخاص بك ، على سبيل المثال مزود خدمة الهاتف الخاص بك ، والذي سيوضح أي شكوك قد تكون لديك. تذكر أنه لا يحق للبنوك أو مشغلي الهاتف المحمول أو الخدمات الأخرى إجبارك على إرسال بيانات شخصية لهم.

اقرأ أيضا: لماذا من الأفضل في الوقت الحاضر عدم الاتصال بالإنترنت بدون VPN

صعوبات الترجمة

يتم إعداد جزء كبير من حملات التصيد الاحتيالي من قبل مجرمين أجانب ليس لديهم أي فكرة عن لغتنا. يستخدمون الخدمات عبر الإنترنت لترجمة محتوى رسائل البريد الإلكتروني إلى الروسية أو الأوكرانية ، والتي غالبًا ما تكون مضحكة للغاية. لا تخلو هذه الرسائل من الأخطاء النحوية ، فهي تفتقر إلى علامات الترقيم والكثير من الكلمات المكتوبة بشكل غير صحيح. إذا لاحظت شيئًا كهذا ، فلا تتردد في حذف الرسالة.

احذر من المرفقات

يستخدم المجرمون أيضًا البرامج الضارة لسرقة البيانات الحساسة أو اختراق أجهزة الكمبيوتر والشبكات بأكملها. آلية العمل هي نفسها، وهي محاولة لإقناع الضحية بفتح مرفق ضار. غالبًا ما تكون مخفية في أرشيفات ZIP أو RAR وتكون في شكل ملفات EXE أو BAT قابلة للتنفيذ. ومع ذلك، يمكن أيضًا إخفاء التعليمات البرمجية الضارة في وحدات ماكرو مستندات البرنامج Microsoft Office أو Google Docs، لذا يجب عليك الاهتمام بها وفحصها باستخدام أحد برامج مكافحة الفيروسات قبل تشغيلها.

إذا انتبهت إلى هذه العناصر عند تحليل الرسائل المشبوهة ، فمن المرجح ألا يخدعك المجرمون.

كيف تحمي نفسك من التصيد؟

لسوء الحظ ، لا توجد أداة من هذا القبيل من شأنها أن تضمن مستوى عالٍ من الحماية ضد هذا النوع من المحتالين. لتجنب التصيد الاحتيالي ، تحتاج إلى استخدام عدة عناصر. والأهم من ذلك هو الفطرة السليمة والثقة المحدودة في كل رسالة. تذكر أننا في طليعة محاربة المجرمين ويعتمد الأمر عليك فقط على مدى فعاليتك في مقاومتهم.

يوصى أيضًا ببرامج مكافحة الفيروسات ، على الرغم من أنها لن تكون قادرة على معرفة ما إذا كانت رسالة البريد الإلكتروني التي يتم عرضها هي تصيد احتيالي. لكنهم سيكونون قادرين على حجب بعض المواقع والمرفقات الخطيرة. أنا متأكد من أن برامج مكافحة الفيروسات ستساعدك بالتأكيد على حماية أجهزة الكمبيوتر والبيانات الشخصية.

اقرأ أيضا: أفضل 10 برامج لتخزين كلمات المرور

من المهم أيضًا استخدام برامج حديثة ، لا سيما أنظمة التشغيل ، لأن الثغرات الأمنية الجديدة والمشاكل الأمنية يتم اكتشافها باستمرار من قبل المطورين وتحييدها. تذكر أن استخدام أحدث إصدارات نظام التشغيل فقط يضمن تحديثات الأمان في الوقت المناسب.

من الممارسات الجيدة أيضًا استخدام التحقق بخطوتين من هوية المستخدم في خدمات الويب. يستخدم على نطاق واسع في الخدمات المصرفية الإلكترونية ، ولكنه متاح في عدد متزايد من الخدمات والمواقع الإلكترونية. يتكون التحقق المكون من خطوتين (أو المكونين) من إدخال رمز إضافي بالإضافة إلى كلمة المرور التقليدية وتسجيل الدخول

قد يتم إرسال رمز تسجيل الدخول إليك عن طريق البريد الإلكتروني أو الرسائل القصيرة أو يتم إنشاؤه بواسطة تطبيق مقدم من مزود الخدمة الخاص بك. هناك أيضًا تطبيقات تابعة لجهات خارجية تتيح لك ربط الحسابات بالعديد من مواقع الويب وإنشاء رموز في مكان واحد ، على سبيل المثال ، على هاتفك الذكي.

ومع ذلك ، فإن الشكل الأكثر ملاءمة للتحقق المكون من خطوتين هو مفاتيح أمان U2F المادية ، والتي تلغي الحاجة إلى كتابة كلمات المرور والرموز في جهاز كمبيوتر محمول. ما عليك سوى إدخال المفتاح في منفذ USB بالكمبيوتر ، وبالتالي الاتصال بالخدمات المدعومة للحصول على إذن.

يمثل التصيد الاحتيالي تهديدًا كبيرًا لأنه ، وفقًا لبعض الدراسات ، ليس فقط سبب خسارة العديد من المستخدمين للمال ، ولكن أيضًا السبب الرئيسي لتسرب بيانات الشركة. ومع ذلك ، كما أوضحنا في هذه المقالة ، يسهل التعرف على نوايا مجرمي الإنترنت ومنعها في معظم الحالات.

اقرأ أيضا: جوجل كروم المحمول على المنشطات: تفعيل 5 ميزات مخفية